従来、企業のネットワークとインターネットが果たす役割は、明確に分かれてました。ネットワーク アーキテクトは企業が直接管理するネットワークの構築に力を注ぎ、インターネットへのアクセスについてはプロバイダーが提供するサービスに頼っていました。

クラウド アプリケーションの普及に伴い、この役割に変化が生じています。業務に使う主要なアプリケーションにクラウド型を採用するようになり、ネットワークのパフォーマンスを別の観点から見る必要性が出てきたからです。こうしたアプリケーションにアクセスする際、多くのトラフィックは自社ネットワークを経由しません。また、ネットワークのパフォーマンスを維持するためには、各アプリケーション特有の要件も考慮する必要があります。例えば、多数の視聴者を対象にウェビナーをストリーミング配信するには、広い帯域幅が必要ですし、リアルタイム コラボレーションにおいては低遅延は欠かせない要素です。また、仮想プライベート クラウドのバックエンド システムには、極めて高いレジリエンスと冗長性が求められる可能性があります。クラウド アプリケーションがさらにややこしいのは、プライベート アプリケーションとは違い、IPアドレスとポートを予測できないこと、そして絶え間なく変化し、進化を続けているという点です。クラウド アプリケーションは輪郭がはっきりしないだけでなく、これからも変化を繰り返していくでしょう。雲を意味する「クラウド」という用語は、私たちが思う以上に、その性質を的確に表しているのかもしれません。

アプリケーションを問題なく使えているのは、セキュリティが重大な役割を果たしているおかげです。そこで、「Secure Access Service Edge(SASE)」が重要な概念モデルとして浮上しています。SASEは、従来のネットワーク境界を越えて、ユーザーやアプリケーションを保護する方法を導きます。ユーザーの居場所もアプリケーションの所在地も、今は流動的であるという認識をもとに、SASEモデルは生み出されました。つまり、城と堀を囲ってアプリケーションやネットワークのセキュリティを守るという従来のアプローチでは、城の外にいる人々を守れないということです。

NewEdgeは、Netskopeクラウド セキュリティ プラットフォームの基盤となるプライベート セキュリティ クラウドです。Netskopeのプラットフォーム エンジニアリング チームが、設計と運用を担っています。管理対象(IT管理者により管理されているもの)、管理対象外(シャドーIT)、オンプレミスやIaaS上に構築されたプライベート アプリ、他社提供のSaaSなど、いくつものアプリケーションが複雑に混ざり合った環境を、どのようにサポートし保護するのか、お客様の関心が大きな高まりを見せています。これまでSASEについてお話する機会が多くありましたが、エンド ユーザーのトラフィックがたどる経路上に、様々な状況下でどのような要素が影響するかを10年にわたるCDNの経験と共に説明すると、理解を得られやすいということがわかりました。SASEが、皆さんにとってまだ新しい概念だからです。通信キャリアのネットワーク、クラウド プロバイダー、CDN、そしてインターネットの役割を、必ずしも広く理解されているわけではなく、また多くのコンセプトへの専門用語が、業界全般で標準化されていない場合もあります。

「データ センター」を例に挙げます。私の感覚でデータ センターといえば、フリーアクセス フロアで、厳格な監視下におかれ、コンクリートの壁に囲まれた物理的な建物のことでした。ですから、「データ センターを2つ保有している」と聞くと、「フロリダ州マイアミにそびえ立つ名高いNAP of the Americasのような建物を2棟保有している(すごいことですよね!)」というイメージを持っていました。現在こうした「データ センター」を保有したり建設したりしているのは、コロケーション サービスを提供する事業者や電話会社、マネージド サービス プロバイダー、その他企業のごく一部のみです。コロケーション サービスにおいては建物を保有しているわけではなく、巨大なデータ センター内の一部を借りている事業者がほとんどです。ポイント オブ プレゼンス(POP)に関していうと、サーバーの所在地ではあるものの、データ センターとして運用されているわけではありません。それでも、セキュリティ業界では「POP」がデータ センターと呼ばれることが多く、時に混乱することもあります。

しかし、用語そのものの意味を論じていてもしかたがありません。データ センターの定義は変化しています。POPについての議論で円滑に進めるための早道は、セキュリティ業界で最も浸透している用語を使うことだと考えるようになりました。このブログ以降、「データ センター」という用語を、サーバーやネットワーク機器を設置しているあらゆる場所に適用したいと思います。

サービス アーキテクトとして、エンド ツー エンド遅延や優れたユーザー エクスペリエンスの実現方法をについてお客様と意見を交わす時間は楽しみ以外の何物でもありません。大きくてまっさらなホワイト ボードと未使用のマーカーがひと箱あれば、容易に議論を進めることができます。しかし、同じことを文書で行うとなるとハードルが上がります。まずは用語について、双方が同じ理解で使っているかどうかを確認しなければなりません。こうした背景から、まずはこのブログで「パケットの経路」を説明しようと考えたのです。

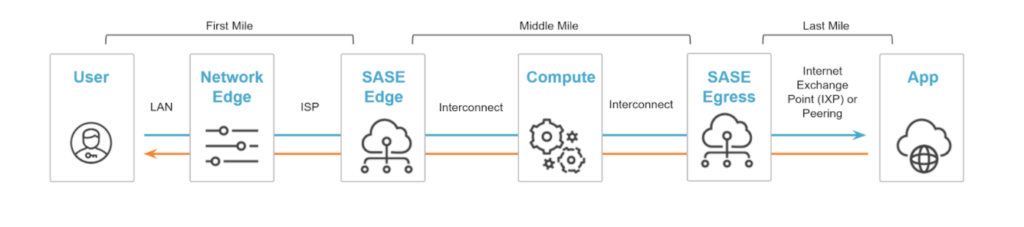

クラウドベースのセキュリティサービス向けSASEモデルでは、「パケット」が複数の論理コンポーネントと境界を通過します。わかりやすくするために名前をつけましょう。

ファーストマイル

一般的には、ユーザーが複数箇所に散らばっているかもしれないという状況です。オフィスにいる人も自宅にいる人も、クラウドベースのアプリケーションを使う必要があります。ファースト マイルでは、ユーザーによるアプリケーションへのアクセス要求は、ローカル エリア ネットワーク経由でネットワーク エッジに到達します。

自宅で作業しているユーザーの場合、ユーザーとネットワーク エッジは同じ建物内に存在します。企業のネットワークにおいては、ネットワーク エッジの数がオフィスやその他拠点の数よりも圧倒的に少ない傾向にあります。SASEが「ローカル インターネット ブレイクアウト」の実現に向けたコンセプトである一方、ほとんどの企業は、依然としてネットワーク エッジの数を増やすことに積極的であるとはいえません。

ユーザーの居場所が流動的な分、ネットワーク エッジにおけるセキュリティ品質が疑わしいこともあれば、セキュリティ自体が存在しない場合もあります。このような状況であれば、ネットワーク境界での保護機能に大きな期待はできないでしょう。ユーザーが企業のファイアウォール内にいるかどうかを把握できなければ、可視性や保護も頼りになりません。SASEモデルではこうした状況に対応するため、ファースト マイルで存在すら不透明なセキュリティ対策に依存するのではなく、ミドル マイルで一貫した可視性を確保し、セキュリティポリシーを実行します。

ミドルマイル

SASEは、「目的地」というより「過程」です。ネットワークを構築し、インターネットやクラウド アプリケーション、あるいはデータ センターにつながるトラフィック上で作用するネットワークやセキュリティ サービスを提供するものだからです。ユーザーがアプリケーションにアクセスすると、パケットはミドル マイルの入口であるSASEエッジから、出口点であるSASEイーグレスへと通過します。通過中のある時点で、コンピュートによりポリシーの処理が行われます。ここでは論理モデルを使って説明しているという点に注意してください。市場に出れば様々なアーキテクチャが存在します。エッジ/コンピュート/イーグレスがすべて同じデータ センターに置かれることもあれば、エッジあるいはイーグレスのどちらかが切り離され、他の2つが同じデータ センターにあるという場合もあります。それぞれが異なるデータ センターで機能しているケースもあるでしょう。運用や展開も形態は様々なため、この名称をすべてにあてはめないようにしてください。

ラストマイル

ほんの少し前までは、通信キャリアのインターネット接続について関心を持つ人といえば、競合他社のアーキテクトだけでした。企業のネットワーク アーキテクトであれば、トレースルートで総応答時間を調べることはあったかもしれません。現在は、インターネット エクスチェンジ ポイント(IXP)を利用しているのか、それともピアリングを行っているのかなど、通信キャリアがインターネットへのルーティングをどう処理しているのかに注目が集まっています。

クラウド プロバイダー間でのピアリングは、以前から当たり前に行われていましたが、現在では特定のアプリケーションにおいて高いパフォーマンスを期待するお客様から最も注目されています。ところが、通信キャリアが行うピアリングには様々な方法があることは周知されておらず、プライベート ピアリングやパブリック ピアリングといった用語が誤解されたまま使われています。それぞれについて、以下に簡単にまとめます。

- プライベート ピアリング: 2つのネットワーク間で直接行うピアリングを指します。確保した通信は、他社とは一切共有されません。他のピアリング方法と同様、通常のインターネットを経由せずにルーティングし、通信の効率化を図ることを目的として考え出された方法です。プライベート ピアリングは、プライベート ネットワーク接続、あるいはプライベート エクスチェンジによって行うことができます。

- パブリック ピアリング: SASEエッジのデータ センターは、IXPを経由してインターネット接続を行う場合があります。パブリック ピアリングでは、IXPがネットワーク間のピアリングを仲介します。ピアリングが成り立っているのはIXPとクラウド エッジの間のため、SASE エッジとクラウド エッジの間で間接的に接続されているともいえます。この方法も通常のインターネット経由のルーティングより優れていますが、プライベート ピアリングとは異なるという点は明確にしておく必要があります。

どちらの方法であるにせよ、通信キャリアの水準で行われるピアリングは、専用回線で企業のデータ センターと仮想プライベート クラウドを接続するというコンセプトと異なるということにご注意ください。例えば、Azureへ接続するExpressRoute、AWSでいえばDirect Connectなどです。コンセプトの基礎は似ていますが、運用においては対極にあります。

Netskopeは、通信キャリアと同水準の革新的なプライベート ネットワーク「NewEdge」を開発し、クラウドによるセキュリティを世界中に届けます。用語の定義を整理したのは、NewEdgeの特長をより深く理解していただきたいからです。通信キャリアのネットワーク運用は複雑ですが、そうした知識がなくても、NewEdgeの素晴らしいユーザー エクスペリエンスを手に入れることができます。しかし、知識を深めることで、世界最大級のセキュリティ プライベート クラウド構築に向けたNetskopeの取り組みをより理解していただけると思います。

今回は基本的な内容を解説しました。NewEdgeで世界に変化を起こすためのNetskopeによる取り組みに関する情報を発信し続けたいと思います。今後もこのブログにご注目ください。

NewEdgeについてもっとお知りになりたいですか?NewEdgeの詳細や機能については、こちらのページをご覧になるかデモをリクエストしてください。

Back

Back

ブログを読む

ブログを読む